A cibersegurança geralmente tem a ver com velocidade; um cibercriminoso cria uma técnica ou código de ataque malicioso, as empresas de cibersegurança reagem à nova ameaça e, se necessário, ajustam e adotam métodos para detectar a ameaça. Essa adoção pode exigir a atualização dos sistemas de detecção na nuvem e/ou a atualização dos dispositivos de endpoint para fornecer a proteção necessária contra a ameaça. E a velocidade é essencial, pois o setor de cibersegurança está lá para proteger, detectar e responder às ameaças à medida que elas ocorrem.

Os processos que as empresas de cibersegurança implementam para evitar conflitos entre uma atualização e o sistema operacional ou outros produtos costumam ser significativos, com ambientes de teste automatizados que simulam cenários reais de diferentes sistemas operacionais, diversas variantes de drivers de sistema e similares.

Em alguns casos, a supervisão humana é essencial para garantir que todos os processos e procedimentos sejam seguidos corretamente e que não haja conflitos. Além disso, terceiros, como fornecedores de sistemas operacionais, podem testar independentemente as atualizações do fornecedor de cibersegurança para evitar grandes interrupções, como as que estamos testemunhando hoje.

Em um mundo perfeito, uma equipe de cibersegurança testaria a atualização em seu próprio ambiente, garantindo a ausência de incompatibilidades. Após confirmar que a atualização não causaria problemas, a distribuição seria realizada de forma programada, possivelmente um departamento de cada vez. Dessa maneira, o risco de problemas significativos nas operações comerciais seria reduzido.

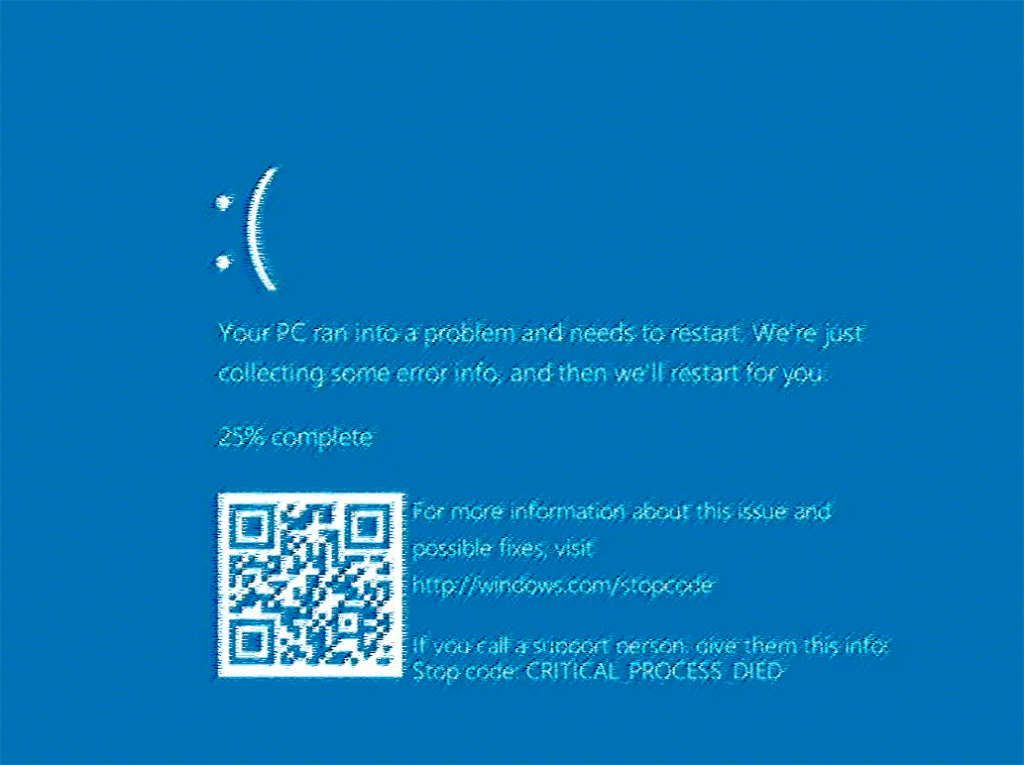

Esse não é e não pode ser o processo para atualizações de produtos de cibersegurança, pois eles precisam ser implementados na mesma velocidade em que uma ameaça é distribuída, geralmente quase instantaneamente. Se o processo de atualização falhar, pode ser catastrófico, como está ocorrendo hoje com uma atualização de software da CrowdStrike, com telas azuis da morte e infraestruturas inteiras desativadas.

Isso não significa incompetência do fornecedor; é provável que seja um caso de má sorte, uma tempestade perfeita de atualizações ou configurações que resultaram no incidente. Isso, é claro, a menos que a atualização tenha sido manipulada por um cibercriminoso, o que aparentemente não é o caso do incidente de hoje.

O que devemos aprender com esse incidente?

Em primeiro lugar, é provável que todos os fornecedores de cibersegurança revisem seus processos de atualização para garantir que não haja lacunas e identificar maneiras de fortalecê-los. Para mim, o verdadeiro aprendizado é que, quando uma empresa alcança uma posição significativa no mercado, seu domínio pode criar um cenário de semi-monocultura, onde um problema pode afetar a muitos.

Qualquer profissional de cibersegurança usará termos como “defesa em profundidade” ou “camadas de defesa”. Isso se refere ao uso de várias tecnologias e, na maioria dos casos, de vários fornecedores para impedir possíveis ataques.

Não devemos perder de vista quem é o verdadeiro culpado quando um incidente como este ocorre. Se os cibercriminosos e os invasores patrocinados por estados-nação não criassem ameaças cibernéticas, não precisaríamos de proteção em tempo real.

Fonte: welivesecurity.com